2024年末〜2025年初頭にかけて国内でもDDoS由来の障害報告が相次ぎ、オンラインゲーム/ゲームサーバー運営者にとってDDoS対策は「任意の強化」ではなく「止めないための前提条件」になりました。さらに2025年を通じて超大規模(ハイパー・ボリュメトリック)や短時間・高頻度の攻撃が増え、2026年1月時点でも同傾向は継続しています。本記事では、サイバーセキュリティの実務観点から、効果的なDDoS対策、レンタルサーバー選択、多層防御までをできるだけ具体的に解説します。

DDoS 攻撃の現状と2025年の脅威動向

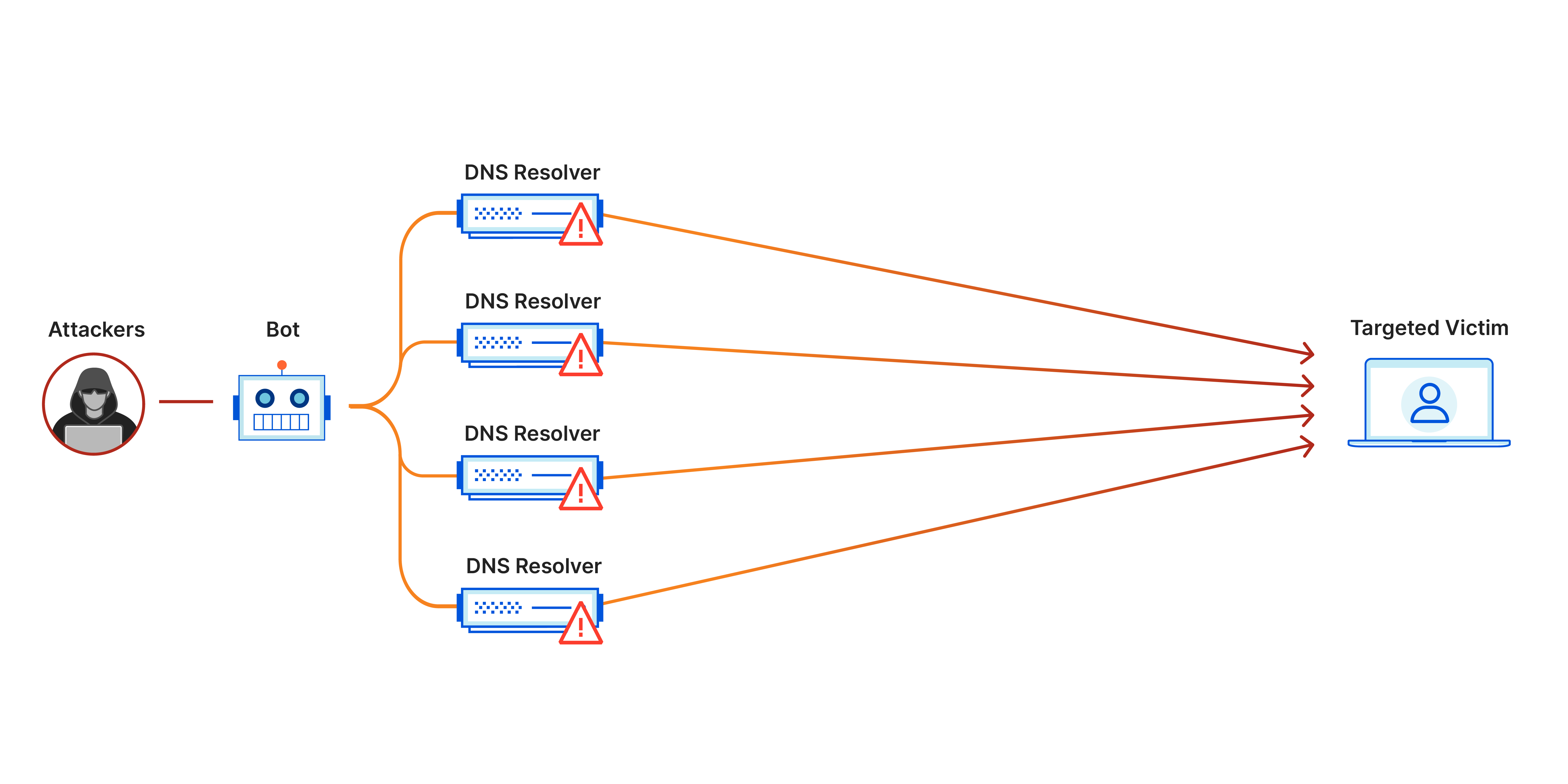

2024年末-2025年初頭の大規模DDoS攻撃

引用元:Cloudflare

国内事例としては、年末年始のタイミングで各種オンラインサービスがDDoSを含む通信妨害を受けた旨の発表や、注意喚起が出たことが確認されています(例:オンラインゲームの接続障害告知、通信事業者の障害告知、NISCの注意喚起など)。DDoSは「特定の業界だけ」の問題ではなく、攻撃者が成功しやすい・止めると影響が大きいサービスほど狙われやすいのが特徴です。

2025年の公開レポートで確認できる攻撃動向(Cloudflareレポートより):

- 2025年Q1:DDoS攻撃を約2,050万件観測(前年比で大幅増)

- 2025年Q3:四半期で約830万件を自動検知・緩和(QoQ +15%、YoY +40%)。2025年はQ3時点で累計3,620万件を緩和(2024年通年比で170%)

- ネットワーク層攻撃の比率上昇:Q3はネットワーク層が71%(約590万件)で増加、一方でHTTP DDoSは29%(約240万件)で減少傾向

- 超大規模化:Q3において「100Mpps超」や「1Tbps超」などの高強度帯が増加、世界記録級(例:29.7Tbps級)の報告も継続

※数値・割合はCloudflareのDDoS Threat Report(2025 Q1 / 2025 Q3)に基づきます。詳細はCloudflare公式ブログ(DDoS Threat Report)をご確認ください。

ゲームサーバーが標的となる理由:

- リアルタイム性:わずかな遅延・パケットロスでも体験が劣化し、攻撃の効果が出やすい

- 停止影響が大きい:課金・大会・配信・コミュニティが直撃し、短時間でも損失が顕在化しやすい

- UDP主体のタイトルが多い:L3/4での大規模攻撃(UDP Flood等)の影響を受けやすい

- 身代金要求(RDoS):攻撃停止と引き換えに金銭を要求する脅迫が発生しうる

DDoS攻撃の種類と特徴

主要な攻撃手法(2025年版):

| 攻撃タイプ | 仕組み | 対象レイヤ | 攻撃規模 | 対策難易度 |

|---|---|---|---|---|

| Volumetric | 大量通信でリンク飽和 | Layer 3/4 | 100Gbps~(大規模化が進行) | ★★☆ |

| Protocol | プロトコル特性・負荷を悪用 | Layer 3/4 | 中~大 | ★★★ |

| Application | アプリの重い処理を狙う | Layer 7 | 小~中(ただし高効率) | ★★★★ |

| Amplification | 増幅(反射)で威力を増大 | Layer 3/4 | 超大規模になりやすい | ★★☆ |

近年は、短時間でもピークが極端に高い「ハイパー・ボリュメトリック」や、ポートを高速に変えながら叩く「UDP carpet-bombing」など、従来の想定を超えるパターンが報告されています。単一の対策で完封する発想より、複数レイヤの防御を組み合わせて被害を局所化するのが現実的です。

多層防御によるDDoS対策戦略

第1層:ネットワークレベル対策

ISP・データセンターレベルの防御:

Copy# iptables基本フィルタリング

# SYN Flood対策

iptables -A INPUT -p tcp --syn -m limit --limit 1/s --limit-burst 3 -j ACCEPT

iptables -A INPUT -p tcp --syn -j DROP

# ICMP Flood対策

iptables -A INPUT -p icmp --icmp-type echo-request -m limit --limit 1/s -j ACCEPT

iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

# UDP Flood対策

iptables -A INPUT -p udp -m limit --limit 5/s --limit-burst 10 -j ACCEPT

iptables -A INPUT -p udp -j DROP

# 地理的フィルタリング(例:中国・ロシアブロック)

iptables -A INPUT -m geoip --src-cc CN,RU -j DROPBGP Blackhole Routing:

# 攻撃トラフィックを上流で破棄(運用はISP/DCと手順整備が前提)

ip route add blackhole 192.0.2.0/24

ip route add blackhole 198.51.100.0/24第2層:CDN・プロキシサービス

Cloudflare DDoS Protection:

Copy// Cloudflare Workers でのアプリケーション層防御

addEventListener('fetch', event => {

event.respondWith(handleRequest(event.request))

})

async function handleRequest(request) {

const url = new URL(request.url)

const clientIP = request.headers.get('CF-Connecting-IP')

// レート制限チェック

const rateLimitKey = `ratelimit:${clientIP}`

const currentRequests = await KV.get(rateLimitKey)

if (currentRequests > 100) { // 1分間に100リクエスト制限

return new Response('Rate limited', { status: 429 })

}

// 地理的フィルタリング

const country = request.cf.country

if (['CN', 'RU'].includes(country)) {

return new Response('Access denied', { status: 403 })

}

return fetch(request)

}第3層:サーバーレベル対策

fail2ban設定:

Copy# /etc/fail2ban/jail.local

[DEFAULT]

bantime = 3600

findtime = 600

maxretry = 5

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

[ddos]

enabled = true

port = http,https

filter = ddos

logpath = /var/log/nginx/access.log

maxretry = 50

findtime = 60

bantime = 600

action = iptables[name=DDoS, port=http, protocol=tcp]Nginx rate limiting:

Copy# nginx.conf

http {

# Rate limiting zones

limit_req_zone $binary_remote_addr zone=login:10m rate=1r/s;

limit_req_zone $binary_remote_addr zone=api:10m rate=10r/s;

limit_req_zone $binary_remote_addr zone=general:10m rate=5r/s;

# Connection limiting

limit_conn_zone $binary_remote_addr zone=conn_limit_per_ip:10m;

server {

# 接続数制限

limit_conn conn_limit_per_ip 20;

# レート制限適用

location /login {

limit_req zone=login burst=5 nodelay;

}

location /api {

limit_req zone=api burst=20 nodelay;

}

location / {

limit_req zone=general burst=10 nodelay;

}

}

}ゲームサーバー特有のDDoS対策

リアルタイムゲーム向け対策

UDP通信の保護:

Copy# Python ゲームサーバー向けレート制限

import time

from collections import defaultdict

class GameServerProtection:

def __init__(self):

self.client_requests = defaultdict(list)

self.banned_ips = set()

self.rate_limit = 50 # packets per second

def check_rate_limit(self, client_ip):

now = time.time()

# 1秒以内のリクエスト数チェック

recent_requests = [req for req in self.client_requests[client_ip]

if now - req < 1.0]

self.client_requests[client_ip] = recent_requests

if len(recent_requests) > self.rate_limit:

self.banned_ips.add(client_ip)

return False

self.client_requests[client_ip].append(now)

return True

def is_banned(self, client_ip):

return client_ip in self.banned_ipsゲーム状態検証:

Copy// Node.js ゲームサーバー アプリケーション層防御

class GameStateValidator {

constructor() {

this.playerStates = new Map();

this.suspiciousPlayers = new Set();

}

validateAction(playerId, action, timestamp) {

const lastState = this.playerStates.get(playerId);

// 物理的に不可能な動作の検出

if (lastState && this.isPhysicallyImpossible(lastState, action, timestamp)) {

this.suspiciousPlayers.add(playerId);

return false;

}

// 異常に高い行動頻度の検出

if (this.isHighFrequency(playerId, timestamp)) {

this.suspiciousPlayers.add(playerId);

return false;

}

this.playerStates.set(playerId, { action, timestamp });

return true;

}

}マルチプレイヤーゲーム向け最適化

プレイヤー認証強化:

Copy-- データベース レベルでの異常検出

CREATE TABLE player_activity_log (

player_id INT,

action_type VARCHAR(50),

timestamp TIMESTAMP,

source_ip VARCHAR(45),

INDEX idx_player_time (player_id, timestamp),

INDEX idx_ip_time (source_ip, timestamp)

);

-- 異常アクセスパターン検出クエリ

SELECT source_ip, COUNT(*) as request_count

FROM player_activity_log

WHERE timestamp > NOW() - INTERVAL 1 MINUTE

GROUP BY source_ip

HAVING request_count > 1000;CDN・DDoS保護サービス選択

主要DDoS保護サービス比較

引用元:Comodo cWatch(※イメージ画像)

| サービス | 主な保護範囲 | 遅延の目安 | 料金の目安(2026年1月時点) | ゲーム適性 |

|---|---|---|---|---|

| Cloudflare | L3/4 + L7(WAF/Rate Limit等) | 拠点により変動(最適化で低遅延) | Free〜 / Pro: $20/月〜(Business: $200/月〜) | ★★★★ |

| AWS Shield | L3/4(Shield)+ WAF/CloudFront等と併用 | 構成次第 | Shield Standard: 追加費用なし / Advanced: $3,000/月 + 利用料 | ★★★★ |

| Azure DDoS | L3/4(DDoS Network Protection) | 構成次第 | Azure DDoS Network Protection: $2,944/月(保護対象あたり) | ★★★ |

| Google Cloud | Cloud Armor(WAF/Policy)+ CDN/Load Balancer | 拠点・LB次第 | Cloud Armorは従量(ポリシー/リクエスト等) | ★★★ |

※「料金の目安」は公開されている料金ページに基づく概算です。為替、キャンペーン、従量課金、構成(LB/転送量/ログ)で変動します。必ず公式の最新料金をご確認ください。

Cloudflare設定例(ゲーム最適化):

Copy// Cloudflare Page Rules for Game Servers

{

"targets": [

{

"target": "url",

"constraint": {

"operator": "matches",

"value": "game.example.com/api/*"

}

}

],

"actions": [

{

"id": "security_level",

"value": "high"

},

{

"id": "cache_level",

"value": "bypass"

},

{

"id": "rocket_loader",

"value": "off"

}

]

}国内CDNサービス

主要国内CDN(東京リージョン等)活用の考え方:

- Amazon CloudFront(東京):AWS統合で構成しやすい(WAF/Shield等と併用)

- Google Cloud CDN(東京):Cloud Armor等と組み合わせてポリシー制御

- Fastly:エッジ処理・API系に強み(構成次第)

- KeyCDN:用途が合えばコスト重視で検討(ゲーム用途は要件確認)

DDoS対策対応レンタルサーバー

DDoS保護標準搭載サーバー

- 特徴:公式にDoS/DDoS攻撃防御やIPS等を標準機能として掲げる(プラン体系は共用/専用で異なる)

- 料金:例)あんしんWPサーバーは月額2,200円(12カ月契約)(キャンペーンで変動あり)。専用サーバーは月額3万円台〜など上位

- メリット:運用・セキュリティ重視の設計(ビジネス用途での要件に合わせやすい)

- 適用場面:重要サービス、セキュリティ/運用込みで任せたいケース

KAGOYA CLOUD VPS(カゴヤ CLOUD VPS)

- 特徴:国内老舗のインフラ事業者。VPSとしての可用性・サポートを重視する方向け

- 料金:公式料金表を基準にプランで変動(キャンペーン・契約期間で変動する場合あり)

- メリット:国内事業者サポート、運用の組み立てがしやすい

- 適用場面:ゲームサーバー、Webアプリ、運用を自分で制御したいケース

高性能・スケーラブル対応

- 特徴:ゲーム用途では「ConoHa for GAME」等の関連サービスも選択肢(用途・要件で選び分け)

- 料金:プラン・契約期間・キャンペーンで変動(公式の料金表で最新確認が必須)

- メリット:スケールしやすい、構築テンプレ等で初動が速い

- 適用場面:急な増員・イベント・配信で負荷変動が大きいケース

KAGOYA マネージド専用サーバー(カゴヤ マネージド専用サーバー)

- 補足(重要):KAGOYAの専用サーバー系サービスは時期により名称・提供形態が更新されることがあります。最新の提供状況・料金は必ず公式ページでご確認ください。

- 特徴:専有リソース前提の構成が必要な場合に検討(ゲーム大会/配信基盤など)

- メリット:占有性能、カスタム防御(上流対策+運用設計)を組みやすい

- 適用場面:大規模ゲーム、メディア配信、重要サービス

コストパフォーマンス重視

- 特徴:低価格帯から選べる。DDoS対策を「標準WAF任せ」にするより、Cloudflare等の外部防御と組み合わせる前提で設計すると安全

- 料金:契約期間により月額は変動(最安帯は長期契約で大きく下がる場合あり)

- メリット:コスト重視で始めやすい、学習・テスト環境にも向く

- 適用場面:小規模サービス、テスト環境、個人利用(防御は別途強化推奨)

- 特徴:自動バックアップ等を掲げるプランがあり、用途により選択肢

- 料金:契約期間・プランで変動(長期契約で月額が下がる体系)

- メリット:運用機能がまとまっていて導入しやすい

- 適用場面:Webアプリケーション、ブログ、コミュニティサイト等

インシデント対応と復旧計画

DDoS攻撃検知と初動対応

自動監視スクリプト:

Copy#!/bin/bash

# DDoS攻撃検知・通知スクリプト

THRESHOLD=1000 # 1分間の接続数閾値

LOG_FILE="/var/log/nginx/access.log"

ALERT_EMAIL="admin@example.com"

# 現在の接続数取得

CURRENT_CONNECTIONS=$(ss -ant | grep :80 | wc -l)

# 1分間のアクセス数取得

RECENT_REQUESTS=$(tail -n 10000 "$LOG_FILE" | awk -v date=$(date -d '1 minute ago' '+%d/%b/%Y:%H:%M') '$4 > "["date' | wc -l)

if [ "$RECENT_REQUESTS" -gt "$THRESHOLD" ]; then

# アラート送信

echo "DDoS攻撃の可能性: ${RECENT_REQUESTS}req/min detected" | mail -s "DDoS Alert" "$ALERT_EMAIL"

# 自動対策実行

# 1. 上位攻撃IPの自動ブロック

tail -n 10000 "$LOG_FILE" | awk '{print $1}' | sort | uniq -c | sort -nr | head -10 | awk '$1>50{print $2}' | while read ip; do

iptables -A INPUT -s "$ip" -j DROP

echo "Blocked IP: $ip"

done

# 2. Cloudflare I'm Under Attack Mode 有効化 (API経由)

curl -X PATCH "https://api.cloudflare.com/client/v4/zones/${ZONE_ID}/settings/security_level" \

-H "Authorization: Bearer ${API_TOKEN}" \

-H "Content-Type: application/json" \

--data '{"value":"under_attack"}'

fi災害復旧とビジネス継続

Multi-CDN構成:

Copy# DNS設定 (Cloudflare + AWS CloudFront failover)

game.example.com:

type: A

primary:

- 1.2.3.4 # Cloudflare経由

backup:

- 5.6.7.8 # AWS CloudFront経由

health_check: true

failover_threshold: 3地理的分散配置:

Primary Region: 東京 (メインゲームサーバー)

Secondary Region: 大阪 (フェイルオーバー)

Tertiary Region: シンガポール (アジア太平洋)

CDN Edges: 全世界200+拠点法的対応と連携体制

サイバー警察との連携

被害届作成のポイント:

1. 攻撃時刻・継続時間の記録 2. 攻撃元IPアドレス一覧 3. 経済的損失の算定 4. ログファイルの保全 5. ネットワーク証跡の収集 6. 業務影響の詳細記録NISC(内閣サイバーセキュリティセンター)への報告:

- 対象事業者:重要インフラ等、所管のガイドラインに従う

- ポイント:インシデント時は「記録の保全」「関係機関への連絡」「再発防止策」の3点を同時並行で進める

サイバー保険の活用

主要サイバー保険比較:

- 東京海上日動:事業中断・復旧費用等の補償設計が可能な商品がある(商品・特約で内容が変動)

- 損保ジャパン:復旧費用・機会損失等(商品・特約で変動)

- 三井住友海上:法的費用・レピュテーション対応等(商品・特約で変動)

※保険は「DDoS単体」ではなく、事故対応体制(連絡先・初動・ログ保全・外部ベンダー手配)まで含めて設計すると実効性が上がります。補償範囲は契約内容に依存するため、必ず約款・重要事項説明をご確認ください。

よくある質問(FAQ)

Q: DDoS攻撃を受けた場合の初動対応は?

A: 1)攻撃の確認と記録、2)ISP・CDNサービスへの連絡、3)不要サービスの停止、4)ログの保全、5)関係者への状況報告を迅速に行ってください。

Q: 小規模サービスでもDDoS対策は必要ですか?

A: はい。攻撃者は無差別に標的を選ぶため、規模に関係なく対策が必要です。Cloudflare無料プランでも基本的な保護(特にWeb用途)は可能ですが、ゲーム用途(UDP中心等)は構成と要件の見直しが重要です。

Q: ゲームサーバーでCloudflareを使うと遅延は大丈夫ですか?

A: 構成次第です。Web/APIをCloudflareで保護しつつ、ゲームのUDP通信は別経路で守るなど分離設計を行うことが一般的です。すべてを単一経路に寄せるのではなく、通信特性ごとに最適な防御を当てると遅延増を抑えやすくなります。

Q: DDoS保険は入るべきですか?

A: 事業規模・停止時の損失・外部委託の有無で判断します。保険だけで止血できるわけではないため、技術対策+運用手順+連絡体制を整えた上で、残余リスクを移転する位置づけが現実的です。

Q: 海外からの攻撃に法的対応は可能ですか?

A: 攻撃者の特定や国際捜査はハードルが高い一方、ログ・証跡の保全を徹底し、国内の相談窓口・警察・専門事業者と連携することで前進するケースもあります。まずは「証拠保全」と「影響最小化」を優先してください。

まとめ:堅牢なDDoS対策環境を構築しよう

2025年の脅威環境では、DDoS対策は「あれば安心」ではなく「必須のインフラ」となりました。2026年1月時点でも、短時間・高強度化やネットワーク層攻撃の増加など、運用側が不利になりやすい傾向が続いています。

規模別推奨DDoS対策:

- 個人・小規模:Cloudflare(Web/API)+サーバー側レート制限+ログ保全(レンタルはValue Server等でも可、ただし防御は別途強化)

- 中小企業:Cloudflare Pro等+KAGOYA CLOUD VPS等で運用設計(監視・手順・連絡網までセット)

- 大企業・重要サービス:AWS Shield Advanced / Azure DDoS / Cloud Armor等+多拠点・多経路(演習含む)

- ゲーム・メディア大手:通信特性分離(Web/APIとUDP)+マルチCDN/上流対策+専用運用体制

多層防御、適切なサービス選択、迅速なインシデント対応により、増大するDDoS脅威から重要なサービスを守ることができます。

あなたのサービスを壊滅的な攻撃から守る、強固なDDoS対策を今すぐ始めてみませんか?

※本記事は2026年1月8日時点で公開情報(Cloudflare DDoS Threat Report、各社公式料金ページ、国内の注意喚起等)を参照して更新しています。DDoS攻撃の手法や対策技術は急速に変化するため、最新の脅威情報と各サービスの公式発表・料金改定を定期的に確認してください。