※本記事は2025年7月時点の情報に基づいて執筆されています。内容の正確性には万全を期していますが、最新情報は各公式サイトをご確認ください。

Webサイトの常時SSL化は、もはや必須の要件となっています。Let’s Encryptを活用することで、無料でSSL/TLS証明書を取得・管理できますが、適切な自動更新の設定が重要です。特にゲームサーバーやWebサービスでは、証明書の期限切れによるサービス停止は致命的です。

目次

SSL証明書とLet’s Encryptの基礎

SSL/TLS証明書の役割

SSL/TLS証明書は、Webサイトとユーザー間の通信を暗号化し、サイトの身元を証明する電子証明書です。

Let’s Encryptの特徴

- 完全無料:費用負担なしで証明書取得

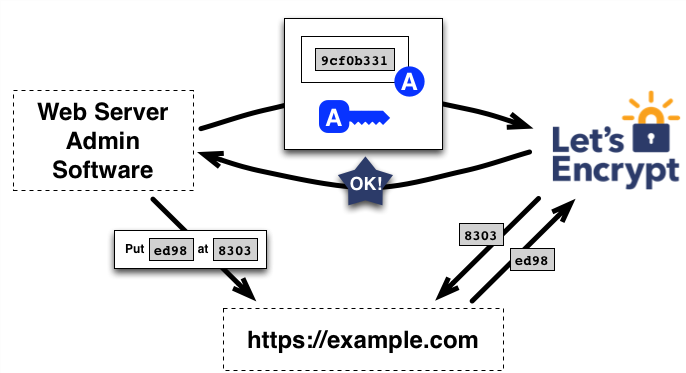

- 自動化対応:ACME プロトコルによる自動取得・更新

- 高い信頼性:主要ブラウザで信頼済み

- 90日間有効:短期間での更新サイクル

acme.shによる証明書管理

1. acme.shの基本セットアップ

Copy# acme.sh のインストール(git使用)

git clone https://github.com/acmesh-official/acme.sh.git

cd acme.sh

sudo ./acme.sh --install --accountemail your-email@example.com

# または wget/curl を使用

curl https://get.acme.sh | sh -s email=your-email@example.com

2. 環境変数の設定

Copy# .bashrc または .profile に追加

export PATH="$HOME/.acme.sh:$PATH"

source ~/.bashrc

# acme.sh の設定確認

acme.sh --version

3. 基本的な証明書取得

Copy# Webroot認証方式

acme.sh --issue -d example.com -w /var/www/html

# Standalone認証方式(Webサーバー停止が必要)

acme.sh --issue -d example.com --standalone

# DNS認証方式(推奨)

acme.sh --issue -d example.com --dns dns_cf

DNS認証による自動化

1. Cloudflare DNS の設定

Copy# Cloudflare API設定

export CF_Key="your-cloudflare-api-key"

export CF_Email="your-email@example.com"

# 証明書発行

acme.sh --issue -d example.com -d "*.example.com" --dns dns_cf

# 設定の永続化

acme.sh --install-cert -d example.com \

--key-file /etc/ssl/private/example.com.key \

--fullchain-file /etc/ssl/certs/example.com.pem \

--reloadcmd "systemctl reload nginx"

2. Route53 DNS の設定

Copy# AWS認証情報設定

export AWS_ACCESS_KEY_ID="AKIAIOSFODNN7EXAMPLE"

export AWS_SECRET_ACCESS_KEY="wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

# Route53でワイルドカード証明書取得

acme.sh --issue -d example.com -d "*.example.com" --dns dns_aws

3. その他DNSプロバイダーの対応

Copy# Google Cloud DNS

export GCE_Project="your-project-id"

export GCE_Domain="example.com"

acme.sh --issue -d example.com --dns dns_gce

# さくらインターネット

export SAKURA_ACCESS_TOKEN="your-token"

acme.sh --issue -d example.com --dns dns_sakura

# お名前.com

export Onamae_User="your-username"

export Onamae_Pass="your-password"

acme.sh --issue -d example.com --dns dns_onamae

ワイルドカード証明書の取得

1. ワイルドカード証明書の発行

Copy# ワイルドカード証明書の取得(DNS認証必須)

acme.sh --issue -d example.com -d "*.example.com" --dns dns_cf

# ネストしたサブドメインにも対応

acme.sh --issue \

-d example.com \

-d "*.example.com" \

-d "*.app.example.com" \

-d "*.api.example.com" \

--dns dns_cf

2. 証明書のインストール

Copy# Nginx用の証明書インストール

acme.sh --install-cert -d example.com \

--key-file /etc/nginx/ssl/example.com.key \

--fullchain-file /etc/nginx/ssl/example.com.pem \

--reloadcmd "nginx -s reload"

# Apache用の証明書インストール

acme.sh --install-cert -d example.com \

--cert-file /etc/apache2/ssl/example.com.crt \

--key-file /etc/apache2/ssl/example.com.key \

--fullchain-file /etc/apache2/ssl/example.com.pem \

--reloadcmd "systemctl reload apache2"

3. 複数ドメインの一括管理

Copy#!/bin/bash

# bulk_ssl_issue.sh

DOMAINS=(

"example1.com"

"example2.com"

"example3.com"

)

for domain in "${DOMAINS[@]}"; do

echo "Processing SSL certificate for $domain..."

# 証明書発行

acme.sh --issue -d "$domain" -d "*.$domain" --dns dns_cf

# 証明書インストール

acme.sh --install-cert -d "$domain" \

--key-file "/etc/ssl/private/$domain.key" \

--fullchain-file "/etc/ssl/certs/$domain.pem" \

--reloadcmd "systemctl reload nginx"

# 結果の確認

if [ $? -eq 0 ]; then

echo "✅ Success: $domain"

else

echo "❌ Failed: $domain"

fi

# API レート制限対策

sleep 5

done

自動更新の設定

1. cron設定による自動更新

Copy# crontab の編集

crontab -e

# 毎日午前2時に更新チェック

0 2 * * * "/home/user/.acme.sh/acme.sh" --cron --home "/home/user/.acme.sh" > /dev/null

# 毎週日曜日に更新チェック(推奨)

0 2 * * 0 "/home/user/.acme.sh/acme.sh" --cron --home "/home/user/.acme.sh" > /dev/null

2. systemd タイマーによる自動更新

Copy# /etc/systemd/system/acme-renewal.service

[Unit]

Description=Renew Let's Encrypt certificates

After=network-online.target

[Service]

Type=oneshot

ExecStart=/home/user/.acme.sh/acme.sh --cron --home /home/user/.acme.sh

User=root

Copy# /etc/systemd/system/acme-renewal.timer

[Unit]

Description=Renew Let's Encrypt certificates

Requires=acme-renewal.service

[Timer]

OnCalendar=daily

Persistent=true

[Install]

WantedBy=timers.target

Copy# サービスの有効化

sudo systemctl enable acme-renewal.timer

sudo systemctl start acme-renewal.timer

sudo systemctl status acme-renewal.timer

3. 更新状況の監視

Copy#!/bin/bash

# ssl_monitor.sh

DOMAINS=(

"example.com"

"api.example.com"

"www.example.com"

)

WEBHOOK_URL="https://hooks.slack.com/services/YOUR/WEBHOOK/URL"

WARNING_DAYS=7

check_ssl_expiry() {

local domain="$1"

local expiry_date

local days_left

expiry_date=$(echo | openssl s_client -servername "$domain" -connect "$domain:443" 2>/dev/null | \

openssl x509 -noout -dates | grep notAfter | cut -d= -f2)

if [ -n "$expiry_date" ]; then

expiry_timestamp=$(date -d "$expiry_date" +%s)

current_timestamp=$(date +%s)

days_left=$(( (expiry_timestamp - current_timestamp) / 86400 ))

echo "$domain: $days_left days left"

if [ "$days_left" -le "$WARNING_DAYS" ]; then

send_alert "$domain" "$days_left"

fi

else

echo "❌ Failed to check SSL for $domain"

send_alert "$domain" "check_failed"

fi

}

send_alert() {

local domain="$1"

local days_left="$2"

if [ "$days_left" = "check_failed" ]; then

message="🚨 SSL証明書の確認に失敗: $domain"

else

message="⚠️ SSL証明書の期限が近づいています: $domain (残り${days_left}日)"

fi

curl -X POST -H 'Content-type: application/json' \

--data "{\"text\":\"$message\"}" \

"$WEBHOOK_URL"

}

# 各ドメインの確認

for domain in "${DOMAINS[@]}"; do

check_ssl_expiry "$domain"

done

WebサーバーでのSSL設定

1. Nginx設定例

Copy# /etc/nginx/sites-available/example.com

server {

listen 80;

server_name example.com *.example.com;

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl http2;

server_name example.com *.example.com;

# SSL証明書設定

ssl_certificate /etc/nginx/ssl/example.com.pem;

ssl_certificate_key /etc/nginx/ssl/example.com.key;

# SSL設定の最適化

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

# HSTS設定

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

# セキュリティヘッダー

add_header X-Frame-Options DENY;

add_header X-Content-Type-Options nosniff;

add_header X-XSS-Protection "1; mode=block";

location / {

root /var/www/html;

index index.html index.htm;

}

}

2. Apache設定例

Copy# /etc/apache2/sites-available/example.com.conf

<VirtualHost *:80>

ServerName example.com

ServerAlias *.example.com

Redirect permanent / https://example.com/

</VirtualHost>

<VirtualHost *:443>

ServerName example.com

ServerAlias *.example.com

DocumentRoot /var/www/html

# SSL設定

SSLEngine on

SSLCertificateFile /etc/apache2/ssl/example.com.crt

SSLCertificateKeyFile /etc/apache2/ssl/example.com.key

SSLCertificateChainFile /etc/apache2/ssl/example.com.pem

# SSL最適化

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLCipherSuite ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

SSLHonorCipherOrder off

SSLSessionTickets off

# HSTS設定

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

# セキュリティヘッダー

Header set X-Frame-Options DENY

Header set X-Content-Type-Options nosniff

Header set X-XSS-Protection "1; mode=block"

</VirtualHost>

トラブルシューティング

1. よくあるエラーと対処法

Copy# DNS認証エラーの対処

# TXTレコードの確認

dig TXT _acme-challenge.example.com

# API制限エラーの対処

acme.sh --issue

証明書の手動更新

acme.sh --renew -d example.com --force

証明書の削除と再作成

acme.sh --remove -d example.com acme.sh --issue -d example.com --dns dns_cf

### 2. ログ確認とデバッグ

```bash

# acme.sh のログ確認

tail -f ~/.acme.sh/acme.sh.log

# 詳細なデバッグ実行

acme.sh --issue -d example.com --dns dns_cf --debug 2

# 証明書の有効性確認

openssl x509 -in ~/.acme.sh/example.com/example.com.cer -text -noout

# SSL接続テスト

openssl s_client -connect example.com:443 -servername example.com

3. 証明書の復旧手順

Copy#!/bin/bash

# ssl_recovery.sh

DOMAIN="example.com"

BACKUP_DIR="/backup/ssl"

LOG_FILE="/var/log/ssl_recovery.log"

log_message() {

echo "$(date '+%Y-%m-%d %H:%M:%S'): $1" | tee -a "$LOG_FILE"

}

# 現在の証明書をバックアップ

backup_current_cert() {

log_message "現在の証明書をバックアップ中..."

mkdir -p "$BACKUP_DIR/$(date +%Y%m%d_%H%M%S)"

cp -r ~/.acme.sh/"$DOMAIN"/ "$BACKUP_DIR/$(date +%Y%m%d_%H%M%S)/"

}

# 証明書の再取得

reissue_certificate() {

log_message "証明書の再取得を開始..."

# 既存の証明書を削除

acme.sh --remove -d "$DOMAIN"

# 新しい証明書を取得

if acme.sh --issue -d "$DOMAIN" -d "*.$DOMAIN" --dns dns_cf; then

log_message "証明書取得成功"

return 0

else

log_message "証明書取得失敗"

return 1

fi

}

# 証明書のインストール

install_certificate() {

log_message "証明書のインストール中..."

acme.sh --install-cert -d "$DOMAIN" \

--key-file /etc/nginx/ssl/"$DOMAIN".key \

--fullchain-file /etc/nginx/ssl/"$DOMAIN".pem \

--reloadcmd "nginx -t && systemctl reload nginx"

if [ $? -eq 0 ]; then

log_message "証明書インストール成功"

return 0

else

log_message "証明書インストール失敗"

return 1

fi

}

# 復旧処理の実行

main() {

log_message "SSL証明書復旧処理を開始"

backup_current_cert

if reissue_certificate && install_certificate; then

log_message "SSL証明書復旧完了"

# 成功通知

curl -X POST -H 'Content-type: application/json' \

--data "{\"text\":\"✅ SSL証明書の復旧が完了しました: $DOMAIN\"}" \

"$WEBHOOK_URL"

exit 0

else

log_message "SSL証明書復旧失敗"

# 失敗通知

curl -X POST -H 'Content-type: application/json' \

--data "{\"text\":\"🚨 SSL証明書の復旧に失敗しました: $DOMAIN\"}" \

"$WEBHOOK_URL"

exit 1

fi

}

main "$@"

セキュリティ強化

1. OCSP Staplingの設定

Copy# Nginx でのOCSP Stapling

server {

listen 443 ssl http2;

server_name example.com;

ssl_certificate /etc/nginx/ssl/example.com.pem;

ssl_certificate_key /etc/nginx/ssl/example.com.key;

# OCSP Stapling

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /etc/nginx/ssl/example.com.pem;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;

}

2. Certificate Transparency監視

Copy#!/bin/bash

# ct_monitor.sh

DOMAIN="example.com"

CT_API="https://crt.sh/?q=%25.${DOMAIN}&output=json"

KNOWN_CERTS_FILE="/tmp/known_certs_${DOMAIN//\./_}.txt"

WEBHOOK_URL="YOUR_SLACK_WEBHOOK"

# 新しい証明書の確認

check_new_certificates() {

local new_certs

new_certs=$(curl -s "$CT_API" | jq -r '.[].id' | sort -n)

if [ ! -f "$KNOWN_CERTS_FILE" ]; then

echo "$new_certs" > "$KNOWN_CERTS_FILE"

return 0

fi

local unknown_certs

unknown_certs=$(comm -13 "$KNOWN_CERTS_FILE" <(echo "$new_certs"))

if [ -n "$unknown_certs" ]; then

local count

count=$(echo "$unknown_certs" | wc -l)

curl -X POST -H 'Content-type: application/json' \

--data "{\"text\":\"🔍 新しいSSL証明書が検出されました: $DOMAIN ($count 件)\"}" \

"$WEBHOOK_URL"

echo "$new_certs" > "$KNOWN_CERTS_FILE"

fi

}

check_new_certificates

3. SSL設定の品質チェック

Copy#!/bin/bash

# ssl_quality_check.sh

DOMAIN="example.com"

MIN_SCORE=80

# SSL Labs APIを使用した品質チェック

check_ssl_quality() {

local api_url="https://api.ssllabs.com/api/v3/analyze?host=${DOMAIN}&publish=off&startNew=on&all=done"

local result_file="/tmp/ssl_result_${DOMAIN//\./_}.json"

echo "SSL品質チェックを開始: $DOMAIN"

# 分析開始

curl -s "$api_url" > /dev/null

# 結果待ち

local status="IN_PROGRESS"

while [ "$status" = "IN_PROGRESS" ]; do

sleep 30

curl -s "https://api.ssllabs.com/api/v3/analyze?host=${DOMAIN}" > "$result_file"

status=$(jq -r '.status' "$result_file")

echo "Status: $status"

done

if [ "$status" = "READY" ]; then

local grade

grade=$(jq -r '.endpoints[0].grade' "$result_file")

local score

score=$(jq -r '.endpoints[0].details.grade' "$result_file")

echo "SSL Grade: $grade"

# スコアによる警告

case "$grade" in

"A+"|"A")

echo "✅ 優秀なSSL設定です"

;;

"B"|"C")

echo "⚠️ SSL設定に改善の余地があります"

curl -X POST -H 'Content-type: application/json' \

--data "{\"text\":\"⚠️ SSL品質警告: $DOMAIN (Grade: $grade)\"}" \

"$WEBHOOK_URL"

;;

*)

echo "🚨 SSL設定に問題があります"

curl -X POST -H 'Content-type: application/json' \

--data "{\"text\":\"🚨 SSL品質エラー: $DOMAIN (Grade: $grade)\"}" \

"$WEBHOOK_URL"

;;

esac

else

echo "❌ SSL品質チェックに失敗しました"

fi

}

check_ssl_quality

パフォーマンス最適化

1. SSL設定の最適化

Copy# 高性能SSL設定

ssl_protocols TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

# セッション設定

ssl_session_cache shared:SSL:50m;

ssl_session_timeout 1d;

ssl_session_tickets off;

# SSL Buffer設定

ssl_buffer_size 4k;

# SSL早期データ(TLS 1.3)

ssl_early_data on;

2. 証明書チェーンの最適化

Copy# 証明書チェーンの確認

openssl s_client -connect example.com:443 -servername example.com < /dev/null 2>/dev/null | \

openssl x509 -noout -subject -issuer

# 中間証明書の確認

curl -s https://cert-chain-resolver.my-addr.org/example.com

よくある質問(FAQ)

Q. ワイルドカード証明書の更新でエラーが発生します

A. DNS認証の設定を確認し、APIキーの有効性とDNSレコードの伝播時間を確認してください。

Q. 複数のサブドメインで別々の証明書が必要ですか?

A. ワイルドカード証明書を使用することで、一つの証明書で複数のサブドメインをカバーできます。

Q. 証明書の更新に失敗した場合の対処法は?

A. ログを確認し、DNS設定、API認証、レート制限を確認してください。必要に応じて手動更新も可能です。

おすすめサーバー環境

SSL証明書の管理には、安定したサーバー環境が重要です:

高可用性VPS

- ConoHa VPS:自動バックアップでSSL設定も安全

- mixhost:Let’s Encrypt標準対応

専用サーバー

- KAGOYA マネージド専用サーバー:24時間365日監視でSSL管理も安心

これらのサービスは、SSL証明書の自動更新に必要な安定稼働、DNS設定の柔軟性、セキュリティ対策を提供し、信頼性の高いWebサービス運営を支援します。